هکر کیست و از انواع هکرها چه میدانیم؟

در دنیای پیچیده و پررمز و راز فناوری اطلاعات، «هکر» واژهای است که اغلب با ترس، کنجکاوی و گاه احترام همراه میشود. هکرها زمانی تنها در قالب شخصیتهای مرموز فیلمهای علمیتخیلی ظاهر میشدند، اما امروز، حضور آنها در دنیای واقعی انکارناپذیر است؛ از نوجوانان نابغهای که برای سرگرمی وارد سیستمهای بانکی میشوند تا گروههای سازمانیافتهای که زیر پرچم دولتها یا در حاشیهی تاریک اینترنت فعالیت میکنند. شناخت هکرها و طبقهبندی آنها نه تنها برای متخصصان امنیت سایبری، بلکه برای هر کاربر عادی اینترنت، به ضرورتی اجتنابناپذیر تبدیل شده است. در این مقاله، سفری خواهیم داشت به اعماق دنیای هکرها، با انواع آنها آشنا میشویم، تفاوتهایشان را بررسی میکنیم و در نهایت، نگاهی میاندازیم به خطرناکترین هکرهای تاریخ که فراتر از هک اینستاگرام و هک واتساپ عمل کردهاند و نامشان لرزه بر پیکر غولهای فناوری انداخته است.

هکر کیست؟

تاریخچه هک

انواع هکرها

هکرهای کلاه سیاه

هکر کلاه سفید

هکرهای کلاه خاکستری

آشنایی با خطرناکترین هکرهای دنیا و هکرهای معروف

۱. کوین میتنیک (Kevin Mitnick)

۲. آدریان لامو (Adrian Lamo)

۳. گری مککینون (Gary Mckinnon)

۴. آلبرت گونزالس (Albert Gonzalez)

۵. جاناتان جیمز (Jonathan James)

بیشترین دستگاههای مستعد هک شدن

دستگاههای هوشمند

وبکمها

روترها

ایمیل

تلفنهای جیلبریکشده

چطور جلوی هک شدن دستگاهها را بگیریم؟

بهروزرسانی نرمافزار

استفاده از رمز عبورهای منحصربهفرد برای حسابهای مختلف

رمزگذاری HTTPS

از کلیک روی تبلیغات یا لینکهای عجیب خودداری کنید

نام کاربری و رمز عبور پیشفرض را در روتر و دستگاههای هوشمند خود تغییر دهید

نحوه محافظت از خود در برابر هک شدن

از منابع معتبر برنامه دانلود کنید

نرمافزار آنتیویروس نصب کنید

از VPN استفاده کنید

همیشه به طور پیشفرض به عنوان ادمین (مدیر) وارد سیستم نشوید

از یک برنامه مدیریت کلمه عبور استفاده کنید

از احراز هویت دو مرحلهای استفاده کنید

اطلاعات خود را در مورد تکنیکهای ضد فیشینگ افزایش دهید

هکر کیست؟

هک (Hack) در امنیت سایبری به سو استفاده از دستگاههایی مانند کامپیوترها، گوشیهای هوشمند، تبلتها و شبکهها برای ایجاد آسیب یا خراب کردن سیستمها، جمعآوری اطلاعات کاربران، سرقت دادهها و اسناد، یا مختل کردن فعالیتهای مرتبط با دادهها اشاره دارد.

دیدگاه سنتی و عامیانه از هکرها (Hackers)، یک برنامهنویس سرکش تنهاست که در کدنویسی و تغییر نرمافزارها و سختافزارهای کامپیوتری بسیار مهارت دارد. اما این دیدگاه محدود و به شدت بسته، طبیعت فنی واقعی هک را پوشش نمیدهد. هکرها معمولا افرادی ساده اما به شدت پیچیده هستند و از روشهای حملهی مخفیانهای استفاده میکنند که به طور کامل توسط نرمافزارهای امنیت سایبری و تیمهای IT نادیده گرفته میشود. آنها همچنین در ایجاد ترفندهایی که کاربران را فریب میدهد تا به پیوستها یا لینکهای مخرب دسترسی دهند و به راحتی اطلاعات حساس شخصی خود را به اشتراک بگذارند، بسیار ماهر هستند. در نتیجه، هک در دنیای مدرن شامل چیزی فراتر از یک بچه عصبانی در اتاق خوابش است. این یک صنعت چند میلیارد دلاری با تکنیکهای بسیار پیچیده و موفق محسوب میشود و هر فردی میتواند یک هکر باشد.

تاریخچه هک

هک کردن برای اولین بار در سالهای ۱۹۷۰ به عنوان یک اصطلاح ظاهر شد اما در دههی بعدی محبوبتر شد. مقالهای در نسخه ۱۹۸۰ نشریه Psychology Today تیتر مقالات هکر را در دربارهی طبیعت اعتیادآور استفاده از کامپیوتر منتشر کرد. دو سال بعد، دو فیلم، Tron و WarGames، منتشر شدند که در آن شخصیتهای اصلی به هک کردن سیستمهای کامپیوتری پرداختند، که مفهوم هک کردن را به یک مخاطب وسیع معرفی کرد و آن را به عنوان یک خطر امنیت ملی بالقوه مطرح کرد.

جالب است بدانید اوایل همان سال، گروهی از نوجوانان سیستمهای کامپیوتری سازمانهای بزرگ مانند آزمایشگاه ملی لاس آلاموس، بانک سکیوریتی پاسیفیک و مرکز سرطان اسلوان-کتیرینگ را شکستند. مقالهای از Newsweek که این حادثه را پوشش میداد، اولین مقالهای بود که واژه هکر را در به عنوان یک واژه با بار منفی استفاده کرد.

این حادثه همچنین منجر به تصویب چندین لایحهی مربوط به جرائم کامپیوتری توسط کنگره شد، اما این امر نتوانست تعداد حملات برجسته به سیستمهای شرکتی و دولتی را کاهش دهد. البته، مفهوم هک کردن با انتشار اینترنت عمومی به سرعت گسترش یافت که منجر به فرصتهای بسیار بیشتری و جوایز سودآورتر برای فعالیتهای هکری شد. این امر باعث شد تکنیکها تکامل پیدا کرده و به پیچیدگی بیشتری برسند و انواع مختلفی از هک و هکرها به وجود آیند.

انواع هکرها

معمولا چهار عامل کلیدی وجود دارد که موجب میشود تا کاربران به هک وبسایتها یا سیستمها بپردازند:

- کسب درآمد از طریق دزدی جزئیات کارت اعتباری یا از طریق کلاهبرداری خدمات مالی،

- جاسوسی شرکتی

- به دست آوردن شهرت یا احترام به خاطر مهارتهای هک خود

- هک حمایتشده توسط دولت که هدفش دزدی اطلاعات تجاری و اطلاعات ملی است.

به علاوه، هکرهای با انگیزه سیاسی (یا هکتیویستها) که هدفشان جلب توجه عمومی از طریق افشای اطلاعات حساس است، مانند آنونیموس، لولزسک و ویکیلیکس. چند نوع رایج از هکرها که این فعالیتها را انجام میدهند شامل هکرهای کلاه سیاه، کلاه سفید و کلاه خاکستری هستند.

هکرهای کلاه سیاه

هکرهای کلاه سیاه، به زبان ساده آدم بدهای این حوزه محسوب میشوند. آنها تلاش میکنند تا نقاط ضعف در سیستمهای کامپیوتری و نرمافزارها را شناسایی کنند تا از آنها برای کسب درآمد یا اهداف مخربتر مانند به دست آوردن شهرت، انجام جاسوسی شرکتی یا بخشی از یک کمپین هک دولتی سو استفاده کنند.

هک جیمیل، هک تلگرام و سایر اقدامات از این قبیل این دسته از افراد میتواند آسیبهای جدی به کاربران کامپیوتر و سازمانهایی که برای آنها کار میکنند بزند. آنها میتوانند اطلاعات شخصی حساس را دزدی کرده، سیستمهای کامپیوتری و مالی را مختل کرده و عملکرد وبسایتها و شبکههای حیاتی را تغییر دهند یا از کار بیندازند.

هکر کلاه سفید

هکرهای کلاه سفید به عنوان شخصیتهای مثبت دیده میشوند که سعی دارند موفقیت هکرهای کلاه سیاه را از طریق هک پیشگیرانه متوقف کنند. آنها از مهارتهای فنی خود برای نفوذ به سیستمها به منظور ارزیابی و آزمایش سطح امنیت شبکه استفاده میکنند که به عنوان هک اخلاقی شناخته میشود. این به افشای نقاط ضعف در سیستمها قبل از اینکه هکرهای کلاه سیاه بتوانند آنها را شناسایی و بهرهبرداری کنند، کمک میکند.

تکنیکهایی که هکرهای کلاه سفید استفاده میکنند مشابه یا حتی یکسان با هکرهای کلاه سیاه تلقی میشود، اما این افراد معمولا توسط سازمانها استخدام میشوند تا نقاط ضعف احتمالی در دفاعهای امنیتی آنها را آزمایش و شناسایی کنند.

هکرهای کلاه خاکستری

هکرهای کلاه خاکستری در جایی بین خوب و بد قرار دارند. برخلاف هکرهای کلاه سیاه، آنها سعی در نقض استانداردها و اصول دارند اما بدون این که قصد آسیب رساندن یا کسب درآمد داشته باشند. اقدامهای آنها معمولا به نفع عموم انجام می شود. به عنوان مثال، آنها ممکن است از یک آسیب پذیری سو استفاده کنند تا آگاهی از وجود آن را افزایش دهند، اما برخلاف هکرهای کلاه سفید، این کار را به صورت عمومی انجام می دهند. این موضوع، بازیگران مخرب در این حوزه را از وجود آسیب پذیری مطلع میکند.

آشنایی با خطرناکترین هکرهای دنیا و هکرهای معروف

برخی از هکرها تنها برای تفریح یا اثبات توانایی خود وارد عمل شدهاند، اما برخی دیگر با حملات پیچیده و گاهی ویرانگر، دنیا را به لرزه انداختهاند. در این بخش، به معرفی چند مورد از معروفترین و خطرناکترین هکرهای جهان میپردازیم؛ افرادی که نامشان با بزرگترین رخنههای امنیتی تاریخ گره خورده است.

۱. کوین میتنیک (Kevin Mitnick)

میتنیک، یکی از معروفترین هکرهای تاریخ به حساب میآید که FBI او را «خطرناکترین مجرم رایانهای آمریکا» نامید. این هکر با مهارت بالا در مهندسی اجتماعی و نفوذ به سیستمهای شرکتهایی مانند نوکیا، موتورولا و سانمایکروسیستمز، به چهرهای افسانهای تبدیل شد. پس از دستگیری، دوران زندان را گذراند و بعدها به یک مشاور امنیتی معتبر تبدیل شد.

۲. آدریان لامو (Adrian Lamo)

او به «هکر بیخانمان» معروف بود و توانست به شبکههای رسانهای بزرگی مانند نیویورکتایمز، مایکروسافت و یاهو نفوذ کند. لامو بیشتر به خاطر گزارش دادن «چلسی منینگ» به مقامات شهرت یافت، حرکتی که واکنشهای گستردهای را به دنبال داشت.

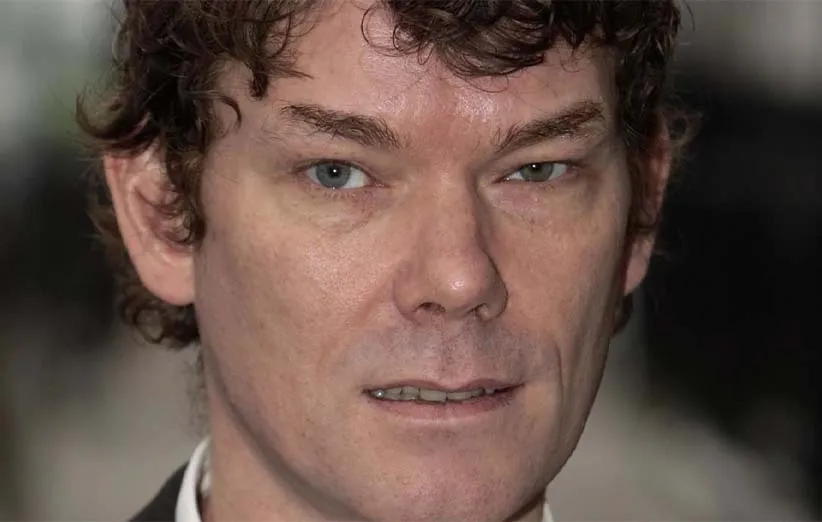

۳. گری مککینون (Gary Mckinnon)

هکری اسکاتلندی که به بزرگترین نفوذ غیرقانونی به سیستمهای نظامی آمریکا متهم شد. او ادعا میکرد به دنبال اسناد مربوط به موجودات فضایی بوده، اما دولت آمریکا او را به وارد آوردن خسارات گسترده و حذف اطلاعات محرمانه در سیستمهای ناسا و پنتاگون متهم کرد.

۴. آلبرت گونزالس (Albert Gonzalez)

این هکر آمریکایی رهبری یکی از بزرگترین سرقتهای اطلاعات کارت اعتباری در تاریخ را بر عهده داشت. او با نفوذ به پایگاههای داده شرکتهایی مانند TJX بیش از ۱۷۰ میلیون شماره کارت اعتباری را سرقت کرد و میلیونها دلار بهدست آورد.

۵. جاناتان جیمز (Jonathan James)

جیمز، که با نام مستعار c0mrade شناخته میشد، تنها در ۱۵ سالگی موفق شد به سیستمهای ناسا و وزارت دفاع آمریکا نفوذ کند. او اولین نوجوانی بود که به دلیل جرایم سایبری در آمریکا زندانی شد. جیمز بعدها به دلایل ناگفتهای خودکشی کرد، اما نامش همچنان به عنوان یکی از افسانههای هک باقی مانده است.

بیشترین دستگاههای مستعد هک شدن

به طور کلی، هر دستگاهی که با اینترنت در ارتباط باشد مستعد هک شدن است. با این حال، بهتر است حواستان به موارد زیر باشد:

دستگاههای هوشمند

دستگاههای هوشمند، مانند گوشیهای هوشمند، اهداف سودآوری برای هکرها هستند. به طور خاص، دستگاههای اندروید دارای فرآیند توسعه نرمافزار باز و ناسازگارتری نسبت به دستگاههای اپل هستند که آنها را در معرض خطر دزدی یا نشت دادهها قرار میدهد. با این حال، هکرها ضمن هک گوشی، معمولا دستگاههای متصل به اینترنت اشیا (IoT) را هدف قرار میدهند.

وبکمها

وبکمهای تعبیهشده در کامپیوترها هدفهای متداول هک هستند، عمدتا به این دلیل که هک آنها فرآیند سادهای است. هکرها معمولا با استفاده از تروجان دسترسی از راه دور (RAT) در بدافزار روتکیت به یک کامپیوتر دسترسی پیدا میکنند، که به آنها اجازه میدهد نه تنها بر کاربران جاسوسی کنند، بلکه پیامهای آنها را نیز بخوانند، فعالیتهای مرور آنها را ببینند، تصویر بگیرند و وبکم آنها را تصرف کنند.

روترها

هک کردن روترها به مهاجم این امکان را میدهد تا به دادههای ارسال و دریافتشده از طریق آنها و شبکههایی که روی آنها پیدا میشود، دسترسی پیدا کند. هکرها همچنین میتوانند یک روتر را تصرف کنند تا اقدامهای مخرب گستردهتری از قبیل حملات انکار سرویس توزیعشده (DDoS)، جعل سیستم نام دامنه (DNS) یا استخراج ارز دیجیتال انجام دهند.

ایمیل

ایمیل یکی از رایجترین اهداف حملات سایبری به شمار میرود. از ایمیل برای پخش بدافزار و باجافزار و به عنوان یک تاکتیک برای حملات فیشینگ استفاده میشود، که به مهاجمان اجازه میدهد قربانیان را با پیوستها یا لینکهای مخرب هدف قرار دهند.

تلفنهای جیلبریکشده

جیلبریک کردن یک تلفن به معنای حذف محدودیتهای اعمالشده روی سیستمعامل آن است تا به کاربر اجازه دهد برنامهها یا نرمافزارهای دیگری که از طریق فروشگاه رسمی برنامه آن در دسترس نیستند، نصب کند. علاوه بر اینکه این کار نقض قرارداد مجوز کاربر نهایی با توسعهدهنده تلفن محسوب میشود، جیلبریک کردن رسما بسیاری از آسیبپذیریها را در معرض خطر قرار میدهد. هکرها میتوانند تلفنهای جیلبریکشده را هدف قرار دهند، که به آنها اجازه میدهد هر دادهای را روی دستگاه سرقت کنند و همچنین حمله خود را به شبکهها و سیستمهای متصل گسترش دهند.

چطور جلوی هک شدن دستگاهها را بگیریم؟

چند راهکار ساده اما حیاتی وجود دارد که سازمانها و کاربران میتوانند برای اطمینان از کاهش شانس هک شدن خود دنبال کنند.

بهروزرسانی نرمافزار

هکرها به طور دائم به دنبال آسیبپذیریها یا خلاهای امنیتی هستند که دیده نشده یا اصلاح نشدهاند. بنابراین، بهروزرسانی نرمافزار و سیستمهای عامل برای جلوگیری از هک شدن کاربران و سازمانها ضروری است. از همین رو، باید بهروزرسانیهای خودکار را فعال کرده و اطمینان حاصل کنید که جدیدترین نسخه نرمافزار همیشه روی تمام دستگاهها و برنامهها نصب است.

استفاده از رمز عبورهای منحصربهفرد برای حسابهای مختلف

پسوردهای ضعیف یا اعتبارنامههای حساب و شیوههای ضعیف ایجاد پسورد، شایعترین علت نشت اطلاعات و حملات سایبری هستند. بسیار مهم است که نه تنها از پسوردهای قوی که برای هکرها سخت است شکسته شوند استفاده شود، بلکه هرگز از یک پسورد یکسان برای حسابهای مختلف استفاده نشود. استفاده از پسوردهای منحصربهفرد برای محدود کردن کارآمدی هکرها بسیار حیاتی تلقی میشود.

رمزگذاری HTTPS

وبسایتهای جعلی (Fake websites) یکی دیگر از وسایل شایع سرقت دادهها هستند؛ زمانی که هکرها یک وبسایت تقلبی را ایجاد میکنند که به نظر قانونی میرسد اما در واقع اعتبارنامههایی را که کاربران وارد میکنند میدزدند. مهم است که به دنبال پیشوند پروتکل انتقال پرکننده امن (HTTPS) در ابتدای آدرس وب باشید.

از کلیک روی تبلیغات یا لینکهای عجیب خودداری کنید

تبلیغاتی مانند تبلیغات پاپآپ نیز به طور گستردهای توسط هکرها استفاده میشوند. هنگام کلیک، آنها کاربر را به طور ناخواسته به دانلود بدافزار یا جاسوسافزار روی دستگاه خود هدایت میکنند. لینکها باید با احتیاط بررسی شوند و به ویژه لینکهای عجیب در پیامهای ایمیل یا در شبکههای اجتماعی هرگز نباید کلیک شوند. این موارد میتوانند توسط هکرها برای نصب بدافزار روی دستگاه یا هدایت کاربران به وبسایتهای جعلی استفاده شوند.

نام کاربری و رمز عبور پیشفرض را در روتر و دستگاههای هوشمند خود تغییر دهید

روترها و دستگاههای هوشمند با نامهای کاربری و رمزهای عبور پیشفرض ارائه میشوند. با این حال، از آنجایی که ارائهدهندگان میلیونها دستگاه را ارسال میکنند، خطر این وجود دارد که اطلاعات کاربری منحصر به فرد نباشند که احتمال نفوذ هکرها را افزایش میدهد. بهترین روش این است که یک ترکیب نام کاربری و رمز عبور منحصر به فرد را برای این نوع دستگاهها تنظیم کنید.

نحوه محافظت از خود در برابر هک شدن

مراحل بیشتری وجود دارد که کاربران و سازمانها میتوانند برای محافظت از خود در برابر تهدید هک انجام دهند.

از منابع معتبر برنامه دانلود کنید

برنامهها یا نرمافزارها را از سازمانهای مورد اعتماد و منابع معتبر مثل گوگل پلی یا اپ استور دانلود کنید. دانلود محتوا از منابع ناشناخته به این معنی است که کاربران به طور کامل نمیدانند چه چیزی را دسترسی پیدا میکنند و نرمافزار ممکن است به بدافزار، ویروسها یا تروجانها آلوده باشد.

نرمافزار آنتیویروس نصب کنید

نصب نرمافزار آنتیویروس روی دستگاههایی مثل کامپیوتر و لپتاپ برای شناسایی فایلهای مخرب و فعالیت هکرها ضروری به حساب میآید. یک ابزار آنتیویروس مورد اعتماد، کاربران و سازمانها را از جدیدترین بدافزار، جاسوسافزار و ویروسها محافظت میکند و از موتورهای شناسایی پیشرفته برای مسدود کردن و جلوگیری از تهدیدات جدید و در حال توسعه استفاده میکند.

از VPN استفاده کنید

استفاده از شبکه خصوصی مجازی (VPN) به کاربران این امکان را میدهد که به طور ایمن در اینترنت پرسه بزنند. این شبکه مکان آنها را پنهان میکند و از ارتباط دزدها با دادهها یا فعالیتهای جاسوسی جلوگیری میکند.

همیشه به طور پیشفرض به عنوان ادمین (مدیر) وارد سیستم نشوید

اسم ادمین (Admin)، یکی از رایجترین نامهای کاربری است که توسط دپارتمانهای IT استفاده میشود و هکرها از این اطلاعات برای هدف قرار دادن سازمانها استفاده میکنند. ورود با این نام شما را هدفی برای هک میکند، بنابراین اگر این توانایی را دارید، به طور پیشفرض به عنوان ادمین وارد سیستم نشوید.

از یک برنامه مدیریت کلمه عبور استفاده کنید

ایجاد کلمات عبور قوی و منحصر به فرد، بهترین راهکار برای جلوگیری از هک شدن است، اما به خاطر سپردن آنها میتواند چالشبرانگیز و دشوار باشد. برنامههای مدیریت پسورد، معمولا ابزارهای مفیدی برای کمک به افراد در استفاده از کلمات عبور قوی و سخت برای هک بدون نگرانی از یادآوری آنها هستند.

از احراز هویت دو مرحلهای استفاده کنید

احراز هویت دو مرحلهای (2FA) وابستگی افراد به کلمات عبور را کاهش میدهد و اطمینان بیشتری را فراهم میکند که شخصی که به یک حساب کاربری دسترسی پیدا میکند همان کسی است که میگوید. زمانی که کاربر وارد حساب خود میشود، از آنها خواسته میشود که یک قطعه دیگر از شواهد هویتی، مانند اثر انگشت یا کدی که به دستگاه آنها ارسال شده باشد، ارائه دهند.

اطلاعات خود را در مورد تکنیکهای ضد فیشینگ افزایش دهید

کاربران باید تکنیکهایی که هکرها برای هدف قرار دادن آنها به کار میبرند را درک کنند. این موضوع به ویژه در مورد فیشینگ و باجافزار صدق میکند و به کاربران کمک میکند نشانههای مشخص یک ایمیل فیشینگ یا حمله باجافزاری یا توافقهای باجافزاری را بشناسند.

منبع: دیجیکالامگ